Microsoft 365 Business PremiumにはIntuneの機能もついています。今回は、Intune を使用して、Windows 10 を実行するデバイスで BitLocker ドライブ暗号化を構成しました。

参照したドキュメントは以下です。

手順

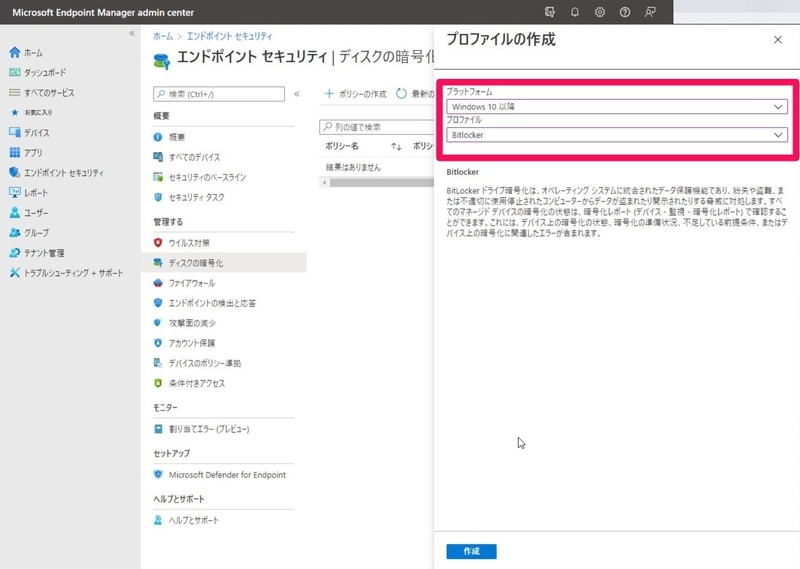

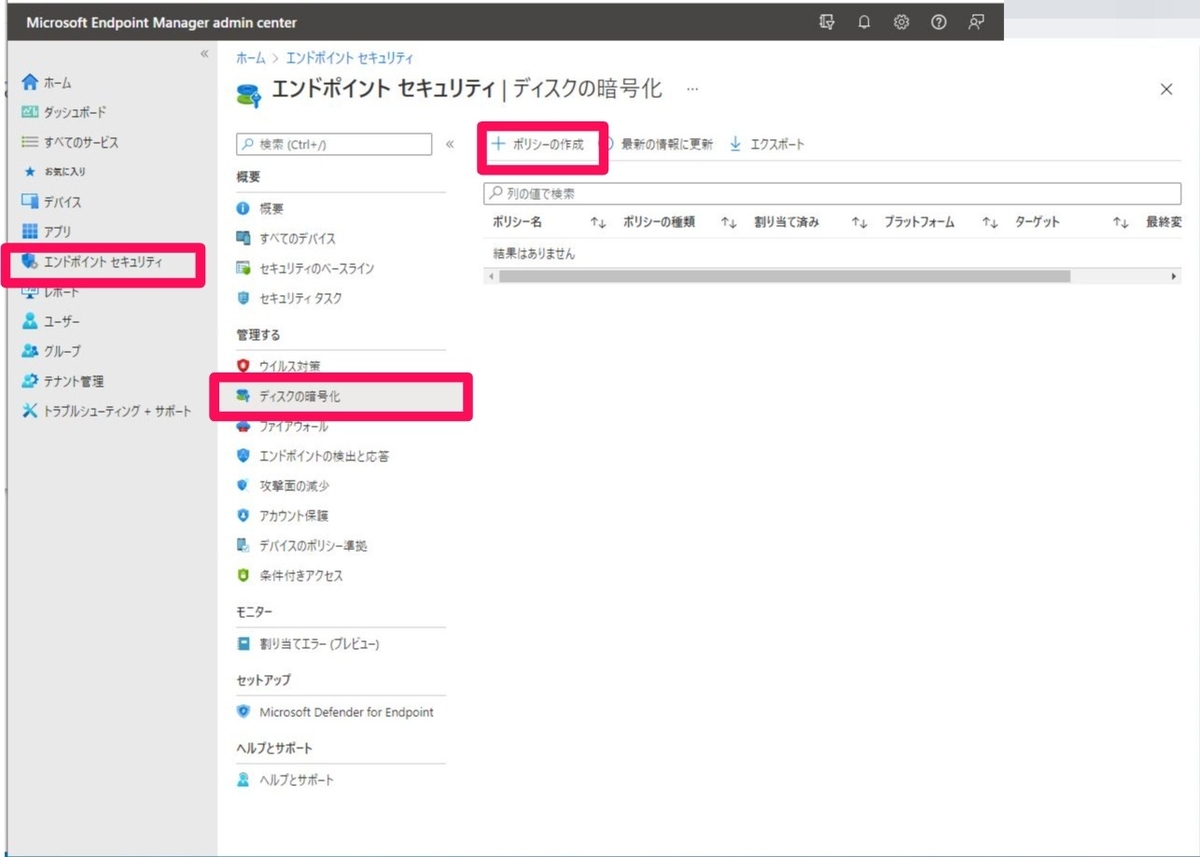

まず、Microsoft Endpoint Manager admin centerにログインし、エンドポイントセキュリティをクリック。

ディスクの暗号化をクリックして、さらにポリシーの追加をクリックします。

プロファイルの作成において、プラットフォームはWindows10以降、プロファイルはBitlockerを選択して作成をクリックします。

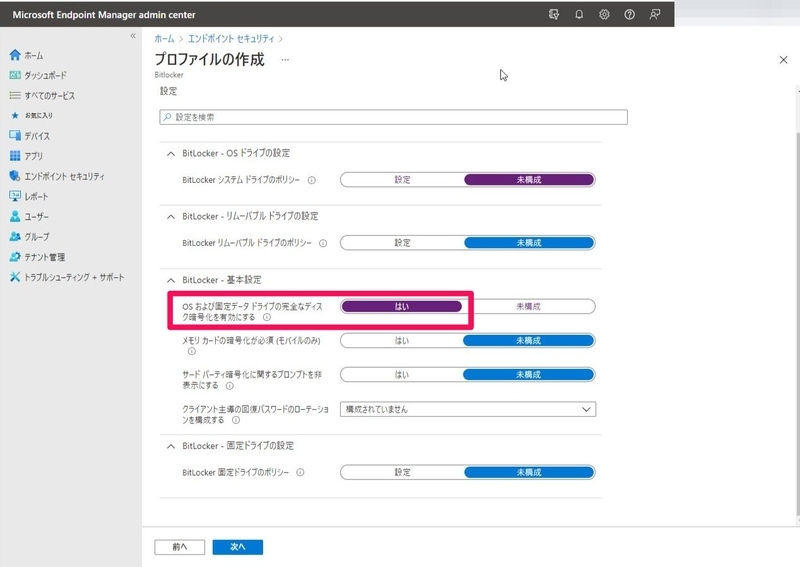

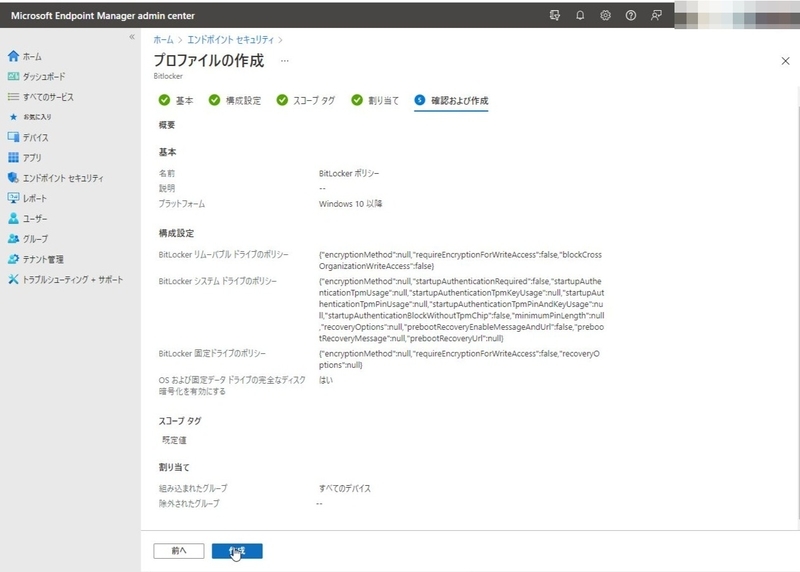

ここからは具体的なプロファイルの中身の設定です。名前は「Bitlockerポリシー」としました。

プロファイルの作成では、とりあえず、基本設定の「OSおよび固定データドライブの完全なディスク暗号化を有効にする」のみ、「はい」としました。

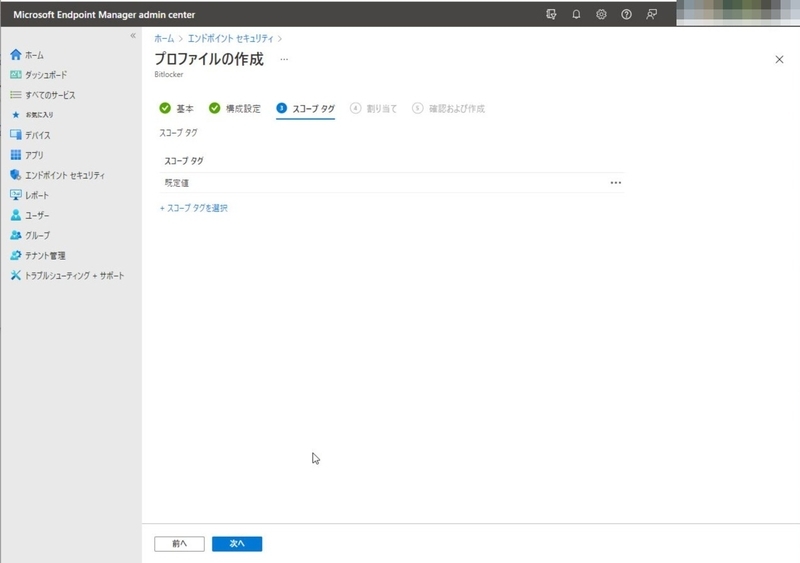

スコープタグは特にいじらず、そのまま次へ。

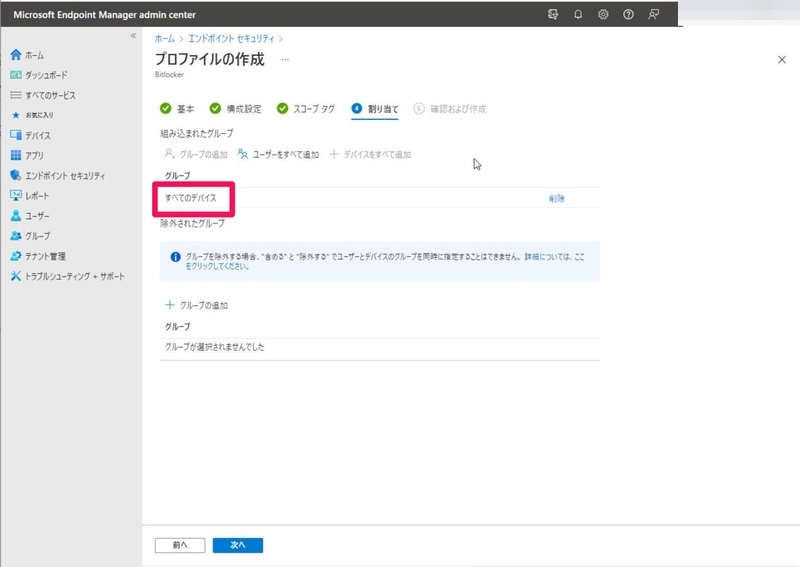

割当ては、デバイスをすべて追加として、次へ。

最後に確認画面が出てくるので、問題なければ、作成をします。

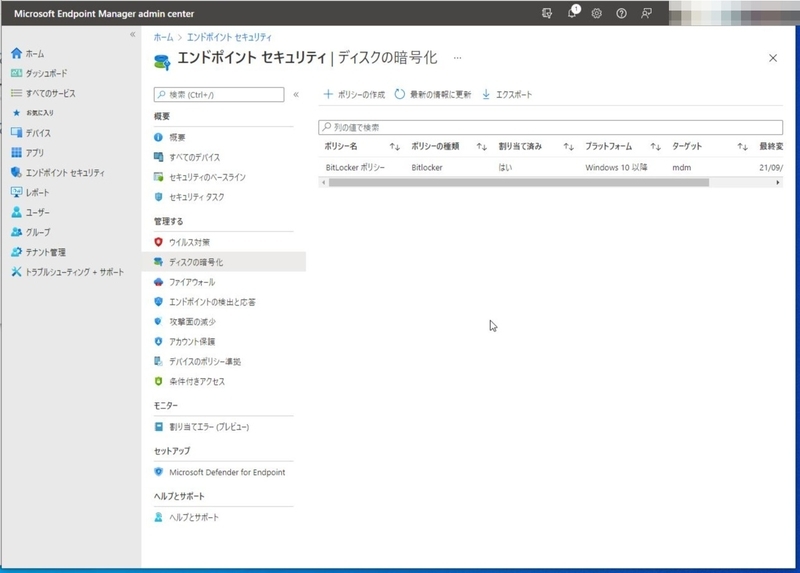

これでポリシーができました。

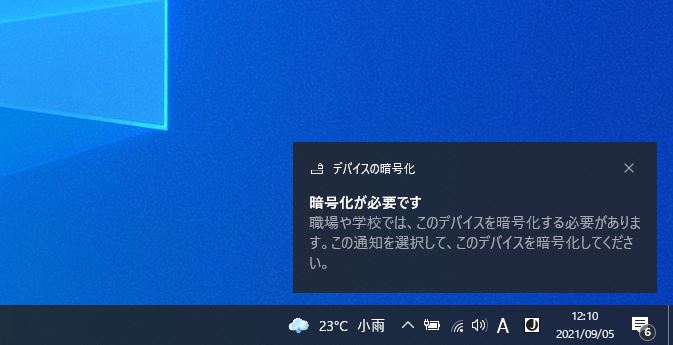

ポリシーがあたった端末で再ログインをしたところ、デバイスの暗号化の通知が来ました。

こちらをクリックすると、暗号化をするかしないか、さらに今後メッセージを表示しないかどうかを聞かれます。これではBitlockerを強制したことにならない・・・ということでプロファイルを修正します。

具体的には、基本設定のところで、「サードパーティ暗号化に関するプロンプトを非表示にする」を「はい」にします。

ただし、このBItlocker暗号化をするかしないかのメッセージは大切らしく、すでに別製品で暗号化されているドライブに対してBitlockerで暗号化をするのを防ぐためのメッセージとのことです。メッセージを非表示にするか否かは、要検討になるかと思います。

再ログイン後、Bitlocker暗号化が自動で開始されていることが確認できました。

なお、Endpoint Manager admin centerからもBitlockerが正常に完了していることや回復キーを確認することができるようになっています。こちらは回復キーです。